- EDRでは止まらない「ID悪用」にどう向き合うか -

ごく最近話題となった複数のサイバー攻撃事例注において、EDRが導入されていた環境であっても大きな被害に至ったことが、会見や報道を通じて示唆されています。

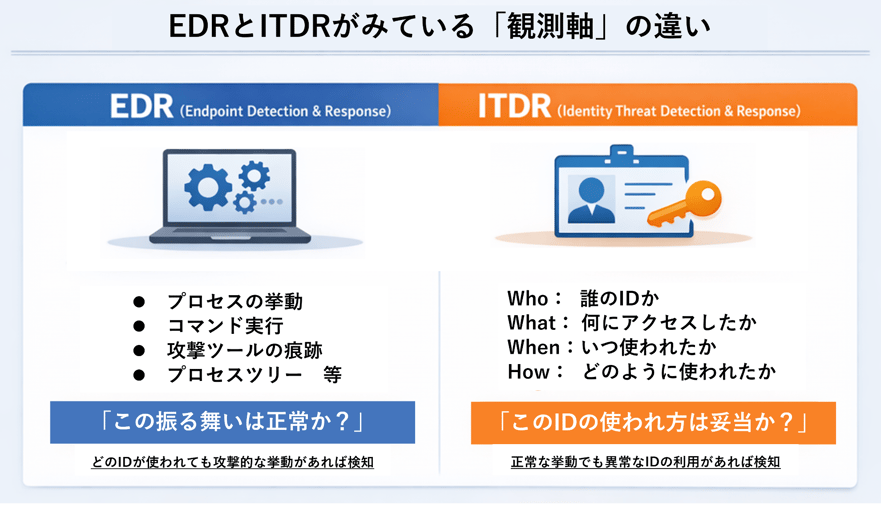

こちらの連載記事では、EDRだけでは止めきれない昨今の攻撃に対し、なぜITDR(Identity Threat

Detection and Response)が必要とされているのか、そしてアクセス管理を中核とするOkta Workforce Identity(以下「Okta」)によって、どのようにITDRが実現できるかを整理します。

1. なぜEDRだけでは止まらないサイバー攻撃があるのか

EDRは、エンドポイント上で観測できるプロセスの挙動や、攻撃に用いられやすい操作のログをもとに、「攻撃らしさ」をスコアリングして検知します。そのため、PsExecやWMI、難読化されたPowerShellなど、攻撃者が好んで利用する手法を用いた横展開については、人の一般・特権ID、あるいはシステムID(NHI:Non Human Identityとも呼ばれる)のいずれが使われていたとしても検知が期待できます。

一方で、例えば攻撃者がなんらかのIDを用いてRDPでログインし、GUI中心で静かに操作を行った場合、エンドポイント上に「攻撃」と断定できる明確な痕跡が残らず、EDR単体では検知が難しくなるという構造的な限界があります。これは、EDRが「誰が・どこに・どの文脈でアクセスしているか」といったIDの利用文脈を主な判断軸としていないためです。しかし、IDの視点から見れば、こうした攻撃を検知・抑止できる余地が生まれます。

注:

日テレNEWS【会見】アサヒ サイバー攻撃の経緯や現状を説明 発生後初の会見

https://www.youtube.com/watch?v=Z3RnN9wEjrE

アスクル ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みのご報告

https://pdf.irpocket.com/C0032/PDLX/O3bg/N4O3.pdf

著者:横井 宏治 Koji Yokoi, CISSP