- EDRでは止まらない「ID悪用」にどう向き合うか -

ITDRに関する連載記事、最終回の今回はOktaによるITDRの実現方法について解説します。

3. OktaによるITDR

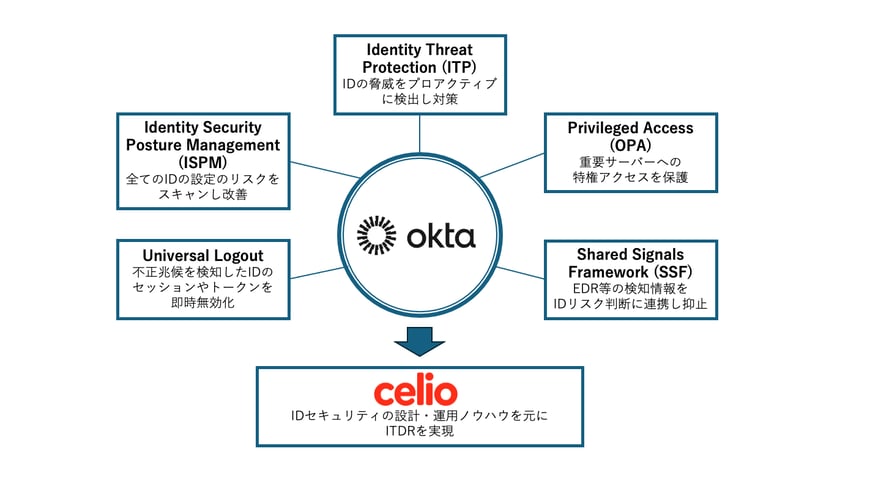

アクセス管理基盤であるOktaは、認証・セッション・権限というID悪用の主要な制御点を押さえることで、ITDRを単体で成立させることができます。

以下では、Oktaが提供する主なITDR関連機能を整理します。

3-1. Identity Threat Protection(ITP)

ITP は、認証前後の振る舞いやセッション中のシグナルをもとに、IDの不正利用をリアルタイムに検知・対応する仕組みです。IPの変化、デバイス文脈、行動の変化などを総合的に評価し、必要に応じて追加認証やセッション制御を行います。

3-2. Identity Security Posture Management(ISPM)

ISPMは、過剰な権限、未使用アカウント、設定不備といったID基盤の「姿勢(ポスチャー)」を可視化・是正するための機能です。攻撃が起こる前段階で、悪用されやすい状態を減らす役割を担います。

これにより、ITDRの前提となるVisibilityを確立し、そもそもID悪用が起こりにくい状態を作ることが可能になります。

3-3. Privileged Access(PAM)

Oktaは特権アクセス制御(PAM)機能も提供しています。特権アクセスの制御(SSH/RDP、ポリシーベース制御、standing credentials の排除)に加え、Network Zones や Device Assurance、アプリサインインポリシーを用いて、アクセス元(IP/地域/端末条件)や認証強度(MFA/step-up)を制御できます。また、特権アクセスをJust-in-Time化し、常設特権を排除することで サーバーや高権限リソースへの不必要なアクセスを防止します。

3-4. Universal Logout

Universal Logoutは、ID悪用の兆候が検知された際に、ユーザーが利用しているアプリケーションやSaaSのセッション、トークンを即時に無効化する機能です。

万が一、IDが悪用された場合でも、被害が拡大する前にアクセスを断ち切ることができます。

3-5. Shared Signals Framework(SSF)

Shared Signals Frameworkは、EDRやXDRなど他のセキュリティ製品からのシグナルを受信し、IDリスクの判断に反映するための仕組みです。

これにより、端末やネットワークで検知された兆候を、認証・セッション制御というITDRの判断につなげることが可能になります。

4. Okta+CelioによるITDRの実現

ITDRを実現するために、必ずしもSOCのような24x365の常時監視体制が必要になるわけではありません。従来よりIDセキュリティを提供してきたOktaのITDRを活用することで、製品の機能としてID悪用を検知し自動対応するだけでなく、PAMやポリシー制御、ISPMによって、そもそも悪用されにくい状態にしておくことが可能となります。

Celioは、Oktaの日本展開初期から数多くの導入・運用に携わってきました。IDの運用実態や権限設計を理解した上でITDRを設計・実装できる点が強みです。ITDRの検討にあたっては、ぜひお気軽にご相談ください。

著者:横井 宏治 Koji Yokoi, CISSP